(ここ10年以内の話です。)

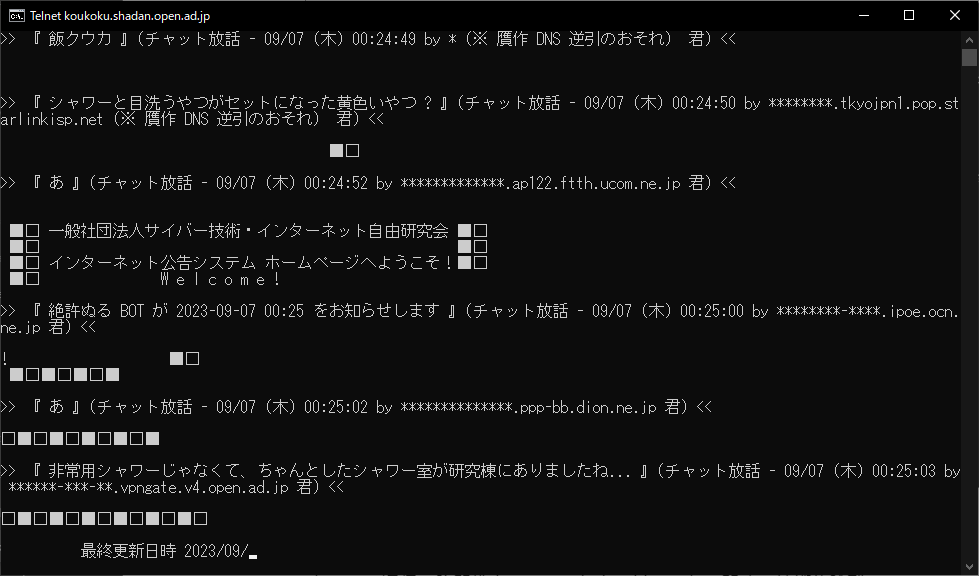

真にクローズドな開発では、ソースの編集に使うサーバーは複数段telnetを重ねた先にあり、当然インターネットはおろか、作業用PCのLANすらサーバーへ直接アクセスできない、というのが普通です。

ほにゃららセキュリティとか、ほにゃららガード、などという名ばかりセキュリティツールをいくらインストールしても、何の緩和にもならないからです。

そんな環境では、紙のリファレンスマニュアルや、manコマンドが大活躍です。

「ネットで調べてコピペの泥団子」でしかプログラムを組んだことがない人は苦労していましたが。

そんな現場で、「telnetをsshに変えましょう!」と叫ぶ人を見たことがありますが、以下の補足と似たような話です。

(Windowsもtelnet標準で使える )

補足2 – 2023/09/05 (火) 14:20 追記

「TELNET通信の脆弱性とHTTPSのセキュリティ」に関する技術的論難

- 指摘の内容

TELNET通信は、プレエーン・テキストであり、暗号化されていないため、通信内容が中間者攻撃により改ざんされる脆弱性が存在する。そのため、HTTPSのようなサーバー証明書による認証と暗号化が行われるプロトコルと比べて脆弱であるとの指摘がある。- 上述理由(2)に関する反論

- 上述理由(2)は、HTTP(HTTPS含む)のウェブサーバープログラムの脆弱性と、TELNETの単純なストリーム文字列発信の安全性について述べたものである。

- 指摘は通信経路上の中間者攻撃のリスクに関するもので、上述理由(2)とは異なるため、論難として成立しない。

- HTTPS vs TELNETのセキュリティ

- インターネットの初学者は、HTTPSが中間者攻撃に対して安全で、TELNETが危険であるという誤解・過信を持つことが多い。

- HTTPSの安全性への過信は危険である。

- インターネット上の経路は、BGPによる動的なルーティングで制御され、中間攻撃者はこのルーティングに影響を及ぼす必要がある。

- BGPハイジャックは、インターネット上の経路に接触できる者であれば可能で、セキュリティ上の問題が長年指摘されている。

- BGPハイジャックにより、DNS権威サーバーのIPアドレスやHTTPS/HTTP/TELNETサーバーのIPアドレスを奪取することが可能。

(すべて勝手にAI要約しています)

「XXは安全」「YYは危険」というのは子供の議論です。被害の緩和が基本です。「絶対防げない攻撃手段」は実際にありますので、かけるコストが守る対象の価値を上回ったら意味がないのです。サイバーセキュリティの研修動画の初級編くらいに出てくる話だと思います。私は複数の現場で5種類以上チェックしたので間違いないです。

当然のことですが、「HTTPSなら安全」もサイバーセキュリティ観点では偽になります。逆に「TELNETの方が安全」とも言えないわけですが。

補足6 – 2023/09/05 (火) 22:20 追記

- TELNET配信サーバーのパケット通信量に関する考察

- クレーム: TELNET配信サーバーは1文字ごとにTCPパケットを送付しているため、通信量が不必要に多い。複数文字を1パケットにまとめるべき。

- 反論:

- 当該方式(1文字ごとのパケット送付)は意図的である。

- 世界のインターネット検閲・監視システム(例: 米NSA, 中国GFW管理局)は、通常のTCPパケットの内容をキャプチャし、インデクシングする。

- これらのシステムは、大量の通信を監視するため、TCPセッションの状態遷移やセグメント再結合を行うリソースが限られている。

- 1文字ごとのパケット分割は、これらの監視システムが正確なメッセージを把握するのを困難にする。例えば、1文字を1枚のハガキに書いて送るようなもの。

- よって、セキュリティ上の効果が高く、TCPパケット数の増加による負荷の増大はその利益に見合う。

この辺も面白いですよね。イーサレベル、MACレベルでフレームを眺めて仕事をしたことがある者にとっては、驚くような話でもないですが。

たぶん、実際に何らかの攻撃をしてくることを期待しているんだろうと思います。

テスターをやらされているわけです。

![[商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。] [商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。]](https://hbb.afl.rakuten.co.jp/hgb/01438bd8.6b575213.04dc8110.6aaa6eba/?me_id=1213310&item_id=20428740&pc=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fbook%2Fcabinet%2F7002%2F4548967447002.jpg%3F_ex%3D128x128&s=128x128&t=picttext)